Sabotage informatique des JO : l’exemple d’Olympic Destroyer à Pyeongchang en 2018

Les Jeux Olympiques et Paralympiques se tiendront dans quelques mois à Paris. Dans le cadre de nos analyses en cyber threat intelligence (CTI), nous publions une série de rapports sur l’état de la menace ciblant les grands événements de l’année : qu’ils soient sportifs ou politiques. Ce mois-ci, nous nous intéressons au risque de sabotage informatique dans le cadre des grands événements sportifs.

Selon la définition de l’ANSSI, les opérations de sabotage informatique consistent à « rendre inopérant tout ou partie du système d’information (y compris les systèmes industriels) d’une organisation via une cyberattaque ».

La cérémonie d’ouverture des Jeux de Pyeongchang en 2018 a été le théâtre de l’une des cyberattaques les plus marquantes de l’histoire cyber des JO, nommée Olympic Destroyer et menée par le mode opératoire d’attaque (MOA) Sandworm. Comment cela s’est-il déroulé ? Quelles en ont été les conséquences ? A qui l’attaque a-t-elle été attribuée ? Cet article se propose de répondre à toutes ces questions.

Notre équipe d’expert en cyber threat intelligence a publié un rapport dédié au risque de sabotage informatique dans le cadre des Jeux Olympiques de Paris. Il contient :

- Tout ce qu’il faut savoir sur la mise en place d’une opération de sabotage informatique

- un retour sur les tentatives emblématiques de sabotage ayant ciblé les éditions précédentes des JO

- un panorama complet sur le contexte géopolitique lié aux JO de Paris

- les trois scénarios de sabotage informatique les plus critiques contre la prochaine édition des JO

Une attaque par pré-positionnement qui démarre par une campagne de phishing

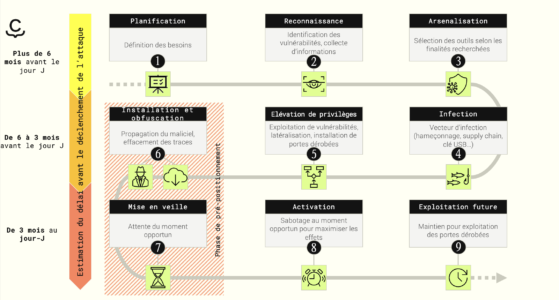

Les 9 étapes du sabotage informatique

La cérémonie d’ouverture a eu lieu le 9 février 2018 : c’est lors de cet événement très médiatisé qu’a eu lieu la phase finale de la cyberattaque. En réalité, cette dernière avait commencé quelques mois auparavant puisque les phases de reconnaissance et d’infection réalisées par les opérateurs de Sandworm se sont échelonnées approximativement entre le début du mois de novembre 2017 et février 2018. En effet, les attaques par sabotage nécessitent un temps de reconnaissance de plusieurs mois, y compris qu’elles sont motivées par l’opportunisme. Lors d’une attaque par pré-positionnement à finalité de sabotage, la compromission d’une victime survient plusieurs mois avant le déclenchement de la charge utile. Pour les attaquants, il est en effet indispensable d’avoir suffisamment de temps pour se latéraliser et identifier les actifs les plus critiques, c’est-à-dire ceux dont ils souhaitent perturber le fonctionnement.

La cyberattaque a débuté par une classique campagne d’hameçonnage. Il a été observé qu’au moins 5 opérateurs de Sandworm ont envoyé des mails avec des liens piégés aux parties prenantes (prestataires) des Jeux Olympiques, en usurpant l’identité de certains acteurs de l’événement : le Comité International Olympique (CIO), le Centre National du Contre-Terrorisme coréen ou encore le président-directeur général de l’entreprise prestataire responsable du chronométrage des Jeux Olympiques. Finalement, une entreprise prestataire du réseau informatique des Jeux a été compromise dès le mois de novembre 2017.

Olympic Destroyer : un maliciel qui se latéralise de réseau en réseau

Olympic Destroyer est programmé pour se propager automatiquement d’un réseau à un autre en exploitant la chaîne d’approvisionnement. Concrètement, le mode opératoire d’attaque a utilisé un maliciel qui exfiltre les authentifiants, les garde en mémoire, puis se réplique et se latéralise sur d’autres réseaux en exploitant les identifiants et mots de passe collectés sur le système d’information précédent. Il répète ensuite l’opération jusqu’à atteindre sa cible finale.

A son activation, Olympic Destroyer supprime la configuration d’initialisation des machines compromises, empêchant ainsi leur redémarrage puis force leur extinction. Le fonctionnement des systèmes d’information est donc grandement perturbé.

Un impact limité grâce à une bonne préparation des équipes de sécurité

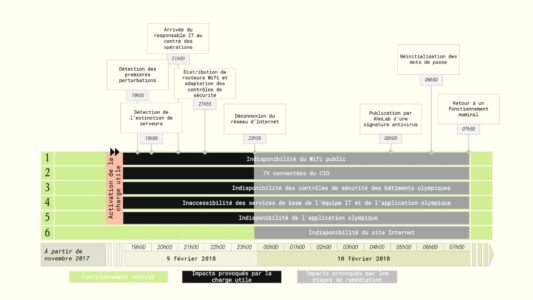

À la suite du déclenchement du maliciel, les premiers signes de perturbation sont apparus : indisponibilité temporaire des bornes wifi, de l’accès à l’application permettant d’imprimer les tickets, ainsi que des portails de sécurité RFID des Jeux Olympiques.

L’équipe technique du comité organisateur et ses partenaires ont rapidement entrepris des travaux de remédiation, impliquant la mise hors ligne de tout le système d’information de minuit à 8h du matin. L’ensemble des services connectés, comme le site vitrine des JO, était donc indisponible pendant 12h.

La cérémonie n’a pas été gravement affectée par la cyberattaque et la phase de restauration a été permise rapidement grâce aux sauvegardes. Les équipes chargées de la sécurité informatique avaient été préparées à ce type d’incident, en particulier grâce à un exercice de gestion de crise pour anticiper une indisponibilité ou une détérioration des centres de données, dans le cas d’une cyberattaque ou d’une catastrophe naturelle.

Cet exemple rappelle l’importance d’effectuer ce type d’exercice : les impacts attendus d’un maliciel aux capacités de sabotage peuvent être limités par des efforts de remédiation d’une équipe informatique préparée et engagée. En effet, les exercices d’anticipation de gestion de crise ont prouvé leur efficacité pour mitiger les effets d’Olympic Destroyer. Ainsi, le recours aux sauvegardes a permis de limiter l’interruption temporaire de la disponibilité, en favorisant une restauration rapide.

Une attribution complexe sous faux drapeau

L’attribution d’une cyberattaque est un process délicat. Ainsi, la période d’investigation pour déterminer l’auteur d’Olympic Destroyer s’est achevée en 2020, soit 2 ans après la survenue de l’incident. L’attribution nécessite une concordance de preuves irréfragables, tant techniques que contextuelles, nécessitant des moyens extrêmement importants. Elle comporte également un risque géopolitique, puisqu’en cas d’attribution erronée, le pays qui en est à l’origine peut se voir discréditer .

Afin de complexifier l’opération, le code d’Olympic Destroyer a été conçu pour orienter le travail d’investigation vers de fausses pistes, ce qu’on appelle le “faux drapeau”, c’est-à-dire une technique grâce à laquelle attaquant cherche à se faire passer pour un autre. Les attaques sous faux drapeau complexifient l’attribution dans la mesure où elles cherchent à orienter les enquêteurs vers de fausses pistes, en exploitant particulièrement les biais cognitifs. Pour les attaquants, il s’agit de conduire les défenseurs à ignorer ou à mal interpréter des artefacts ainsi que des éléments de preuve pertinents. Dans les preuves laissées par les attaquants, il faut ainsi arbitrer entre l’intentionnel et l’accidentel : le faux drapeau conduit in fine à accroître le coût de l’investigation, induits notamment par la perte de temps.

Ainsi, des chercheurs en sécurité informatique ont d’abord établi des liens techniques avec des maliciels déployés par des MOA présumés nord-coréen (Lazarus) et chinois (APT3 et APT10). L’éditeur de sécurité américain Cisco Talos a aussi rapporté avoir observé des fonctionnalités similaires avec BadRabbit et NotPetya, deux logiciels de sabotage partageant des parties de code avec Olympic Destroyer.

Par la suite, l’éditeur de sécurité Kaspersky a attribué cette tentative de faux drapeau à Sandworm, d’origine présumée russe. Selon cette source, l’objectif des attaquants étaient de perturber les JO en ciblant l’événement le plus médiatisé des Jeux Olympiques : la cérémonie d’ouverture. Cette information a été confirmée par le Department of Justice américain, avec l’inculpation de cinq officiers du GRU (service de renseignement militaire russe) en octobre 2020, à la suite des investigations. Les attaques sous faux drapeau sont particulièrement courantes pour ces acteurs réputés russes, particulièrement pour APT28, d’ailleurs attribué à l’unité 26265 du GRU. Ce mode opératoire d’attaque a usé à plusieurs reprises de cette technique de ruse pour accréditer ses revendications publiques à des fins d’agitation.

Dans quel contexte a eu lieu la cyberattaque ?

Olympic Destroyer a été déployé dans le contexte particulier des Jeux Olympiques, un événement lors duquel l’attention mondiale est braquée sur la compétition sportive et le pays-hôte.

Les Jeux Olympiques de Pyeongchang ont été marqués par les sanctions émises par le CIO contre la Russie. En effet, elle a été accusée de tricherie généralisée lors des JO d’hiver de Sotchi, en 2014. Par conséquent, en 2018, des athlètes russes, triés sur le volet, ont pu participer aux épreuves sous une bannière neutre, leur hymne n’a pas été joué et le pays a dû payer une amende de 15 millions de dollars au CIO. Ces sanctions n’avaient pas manqué de faire réagir Vladimir Poutine, qui les avait décrites comme une « humiliation pour la Russie » avant de dénoncer un « complot occidental » pour nuire à sa probable réélection en mars 2018.

En dehors des sanctions, Olympic Destroyer s’inscrit aussi dans le contexte de l’intensification des cyberattaques russes depuis 2015. Celle-ci est motivée par l’annexion de la Crimée en 2014 et la guerre de position contre l’Ukraine toujours en cours en 2018. Ces événements militaires ont généré des tensions avec les pays occidentaux, qui ont sanctionné économiquement la Russie.